Компания Eset раскрыла масштабную кибератаку "Операция Buhtrap", нацеленную на российский бизнес — в частности, банковский сектор. Операция длилась как минимум год, и большинство заражений пришлось на пользователей из России (88%). Атакующие устанавливали вредоносное ПО на компьютеры, использующие в Windows русский язык по умолчанию. Источником заражения был документ Word с эксплойтом CVE-2012-0158, который рассылался в приложении к письму. Один из обнаруженных образцов вредоносного документа имитировал счет за оказание услуг (файл под названием "Счет № 522375-ФЛОРЛ-14-115.doc"), второй – контракт мобильного оператора "Мегафон" ("kontrakt87.doc"). Когда пользователь открывает вредоносный документ, на ПК устанавливается загрузчик. Программа проверяет некоторые параметры Windows, после чего скачивает с удаленного сервера архив 7z с вредоносными модулями. В некоторых случаях, чтобы обойти автоматические системы анализа и виртуальные машины, загрузчик устанавливал на ПК безвредный архив с панелью Windows Live Toolbar. Вредоносные модули представляют собой самораспаковывающиеся архивы формата 7z, защищенные паролем. Многие модули подписаны действительными цифровыми сертификатами, которые были отозваны после обращения специалистов Eset. Эксперты компании обнаружили четыре сертификата, выданные юридическим лицам, зарегистрированным в Москве. Чтобы установить контроль над зараженным ПК, в "Операции Buhtrap" используются программы с исполняемыми файлами mimi.exe и xtm.exe. Они позволяют получить или восстановить пароль от Windows, создать новый аккаунт в операционной системе, включить сервис RDP (Remote Desktop Protocol). Далее с помощью исполняемого файла impack.exe осуществляется установка бэкдора LiteManage, который позволяет атакующим удаленно управлять системой. География распространения вирусов Buhtrap

После этого на ПК загружается банковское шпионское ПО с названием исполняемого файла pn_pack.exe. Программа специализируется на краже данных и взаимодействии с удаленным командным сервером. Ее запуск выполняется с использованием известного продукта Yandex Punto. Шпионское ПО может отслеживать и передавать на удаленный сервер нажатие клавиш (кейлоггер) и содержимое буфера обмена, а также перечислять смарт-карты, присутствующие в системе.

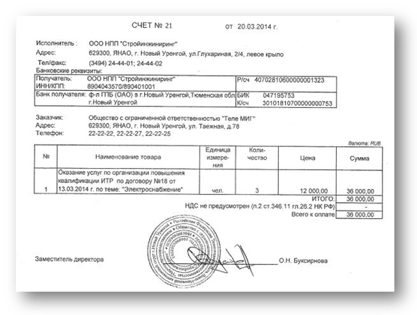

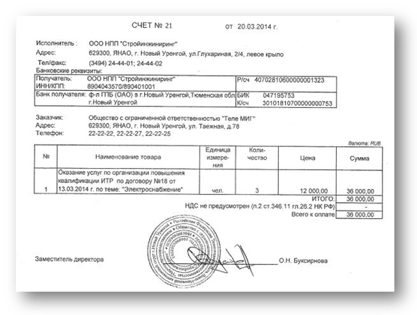

Фишинговый документ представлял собой счет

"Схема заражения выглядит следующим образом, – объяснил Жан-Йен Бутен (Jean-Ian Boutin), вирусный аналитик Eset. – Злоумышленники компрометируют один ПК компании, отправив сотруднику фишинговое сообщение с эксплойтом. Как только вредоносная программа будет установлена, атакующие воспользуются программными инструментами, чтобы расширить свои полномочия в системе и выполнять другие задачи: компрометировать остальные компьютеры, шпионить за пользователем и отслеживать его банковские транзакции".

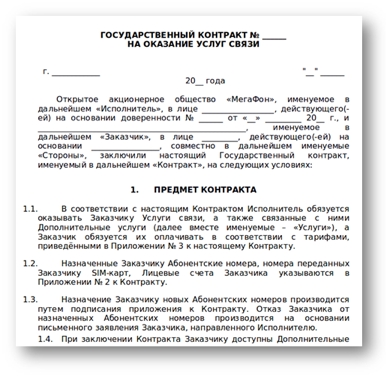

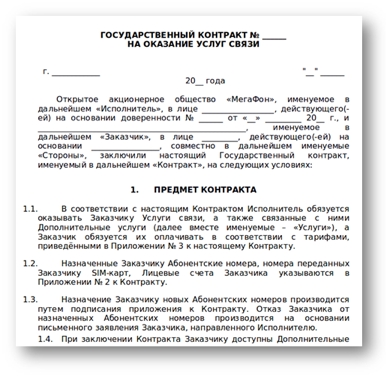

Или контракт

Эксперты Eset отметили сходство данной атаки с крупным инцидентом с применением банковского трояна Anunak/Carbanak. Злоумышленники, которые стоят за "Операцией Buhtrap", используют методы, характерные для таргетированных атак, не связанных с финансовым мошенничеством. |