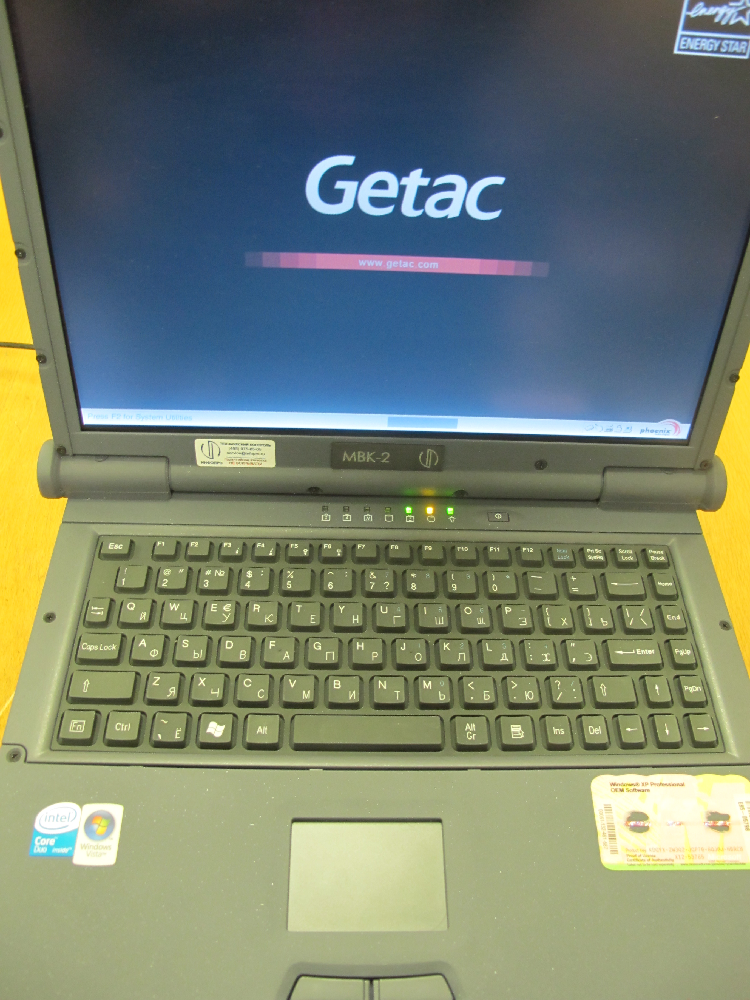

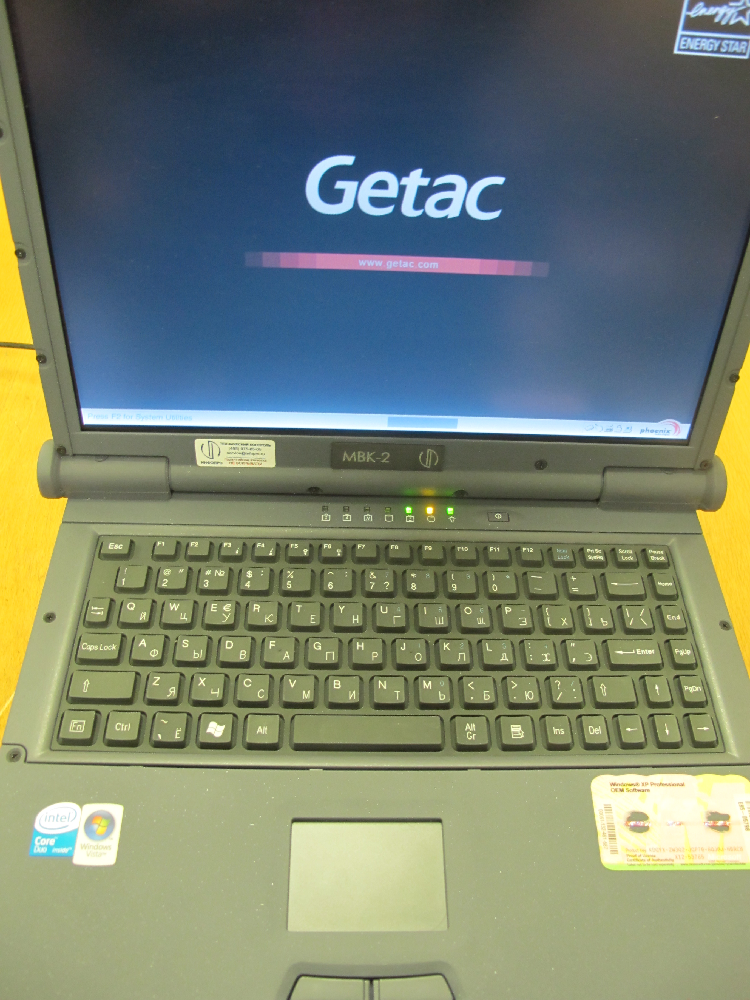

В конце ноября прошлого года наткнулся на статью в Комсомольской правде "В Россию поставляют ноутбуки-шпионы?", речь в ней шла о защищенном ноутбуке Getac А790 Тайваньской компании Getac Technology. Автор: R_T_T В конце ноября прошлого года наткнулся на статью в Комсомольской правде "В Россию поставляют ноутбуки-шпионы?", речь в ней шла о защищенном ноутбуке Getac А790 Тайваньской компании Getac Technology. На рисунке показан этот "красавец" В статье говорилось о наличии на этом компьютере предустановленной программе Computrace LoJack, разработанной канадской фирмой Absolute Software. Утверждалось, что программа приходит в активированном виде и сразу пытается подключиться к серверам в Канаде. Кроме того фирма производитель стимулировала продавцов техники в России для предоставления ей форвардной информации о заказчиках данных защищенных компьютеров. В заключении делался однозначный вывод о целевой акции потенциального противника и утверждалось, что данные компьютеры широко применяются в Российских вооруженных силах…. Прочитав статью в "Комсомолке" сразу вспомнил о материале двухлетней давности посвященной этой же программе на сайте rom.by "BIOS-ный троян от Absolute Software". Там описывался механизм размещения и работы в БИОС программного модуля для сетевой активации программ удаленного управления и мониторинга вычислительной системой. Так что тема не нова, просто даже в голову не могло прийти, что такую "паленую" технику закупают военные. Заинтересовавшись зашел на сайт разработчика программы и читаю, - программа посылает данные геолокации на удаленный сервер, имеет возможности удаленной блокировки компьютера и стирания информации с дисков по командам с серверов фирмы Absolute Software. Кроме этого возможен полный цикл удаленного менеджмента ноутбука начиная от обновления БИОС, установки и удаления любых программ и кончая переустановкой ОС. Официальное предназначение программы - предотвращение утечки данных и использования ноутбука в случае его кражи или потери. Программная часть системы Computrace LoJack,состоит из двух модулей, первый прописывается в БИОС на этапе производства компьютера, а второй подгружается из сети в случае, если владелец компьютера решает воспользоваться программой Computrace LoJack. Причем этот сервис не бесплатен, нужно платить порядка $50 за годовую подписку на услуги фирмы Absolute Software. Альтруизм не свойственен бизнесу, бесплатная активация платного сервиса говорит о том, что получаемая информация оправдывает финансовые затраты (бесплатно не значит "даром"), кто платит за информацию думаю тоже понятно… Взглянув на изображение защищенного ноутбука Getac А790 сразу вспомнился увиденный на площадке одного из заказчиков аналогичный серый ящик, он был задвинут в угол, весь в пыли, и похоже давно не использовался. Захотелось "пощупать" машинку самому и в следующий приход к заказчику сразу направился к этому пыльному ящику. Открываю и не веру своим глазам, это не ноутбук Getac А790, это судя по шильдику на лицевой панели Российский компьютер МВК-2, более того, на этикетке все данные о модели и производителе, где написано, что это изделие произведено фирмой "ИнфоПро" в 2011году. Кроме этого на ноутбуке красуется голографический стикер спецпроверки. Для незнающих поясню, спецпроверка и специсследования это необходимые процедуры (и очень дорогостоящие) для того, чтобы техника появилась на секретных объектах и в войсках. После этих проверок техника считается безопасной с точки зрения утечек секретной и конфиденциальной информации и может использоваться на секретных и защищенных объектах. Ящик заинтриговал и не включить его я просто не смог, руки сами потянулись к клавиатуре, включаю, на экране появляется заставка инициализации и сразу все становится на свои места, - классический вариант "бизнеса по русски". Фирма ИнфоПро даже не удосужилась переписать в БИОС собственную заставку инициализации и на российском компьютере МВК -2 гордо высвечивается название: Getac А790. Я не поленился и заснял это "чудо" на мобильник, вот ОНО.

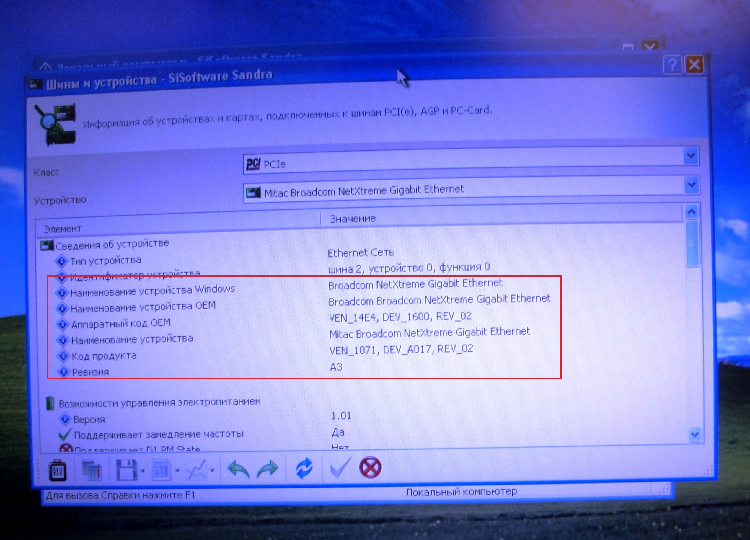

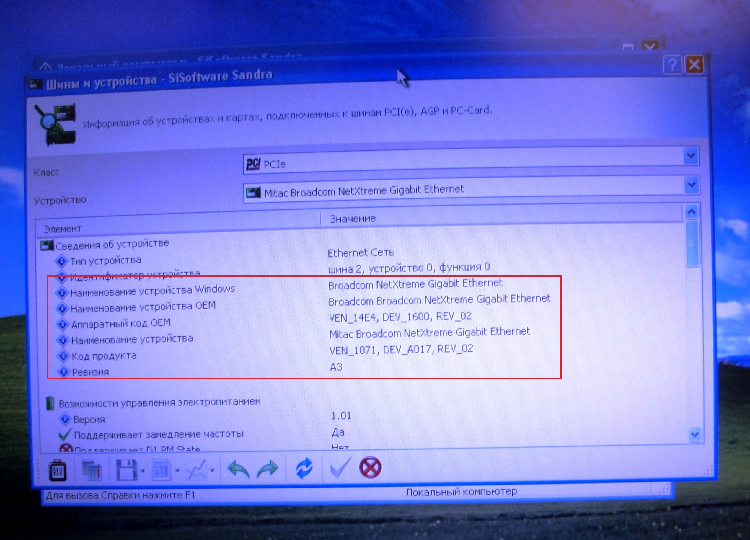

Сразу стало еще интереснее, МВК-2 это вам не какой-то там "левый" Getac А790. МВК-2 это Мобильный Вычислительный Комплекс,- основной защищенный компьютер Вооруженных Сил России, отечественная разработка, в войсках их тысячи, если не десятки тысяч… Ну, по поводу отечественной разработки и отечественной сборки мне стало все сразу понятно, а вот имеется ли там после специсследований и спецпроверки (о чем свидейтельствовал голографический стикер) программы фирмы Absolute Software мне было интересно. Воспользовавшись свободным временем, даже не спрашивая заказчика (каюсь, грешен) просканировал БИОС на наличие сигнатуры программы Computrace LoJack, которую взял из статьи на сайте rom.by. И даже не удивился, когда их там обнаружил. Инженеры ИнфоПро из БИОС своих компьютеров ничего не удалили, а все специальные исследования не выявили наличие в МВК-2 этой официальной "закладки". Тупизна производителя поражала, есть официальные программы для сборки/разборки БИОС, можно любой модуль из БИОС удалить, либо вставить без проблем, что мешало специалистам ИнфоПро вставить собственную заставку для экрана и вырезать скандальный модуль из БИОС? Эту процедуру освоили все отечественные сборщики, она не уникальна… К сожалению машина не была подключена ни к Интернету ни к локальной сети, поэтому не удалось посмотреть сетевой активности на IP адресах, чтобы выяснить в каком состоянии находится сервис фирмы Absolute Software. Единственное, что сделал, это сфотографировал экраны диспетчера устройств в программе Sandra, чтобы на досуге разобраться с аппаратурой внутри мобильного вычислительного комплекса (именно так официально именуется МВК-2). Было ощущение, что кто-то $50 баксов за активацию программы Computrace LoJack платит не просто так, в этой штуковине есть еще закладки. Cразу обратил внимание на сетевой чип Broadcom установленный в МВК-2. По кодам производителя вышел на конкретную микросхему Broadcom BCM 5752. Вот это фото.

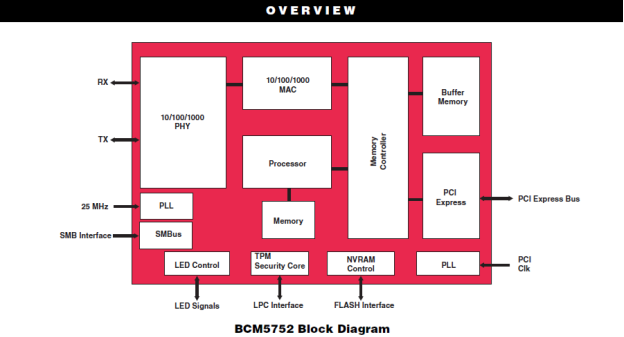

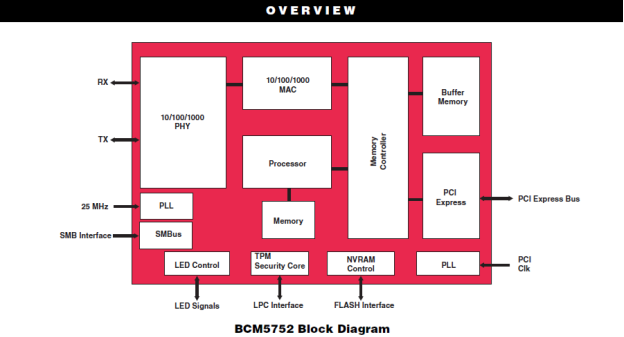

Собственно у Broadcom целая линейка чипов ВСМ 57хх, кроме того она выпускает и платы расширения с этими чипами на борту. Чипы этого семейства засветились на множестве хакерских сайтов, журнал Хакер о нем писал в прошлом году как минимум дважды. Была статья "Руткит в сетевухе: фантазии программиста о создании непобедимого руткита" и более конкретная новость со ссылкой на успешный эксплоит: "Руткит в сетевой карте" французского исследователя. В этом чипе имеется собственная флеш-память (можно подключить и дополнительно внешнюю флоеш-память на выделенном SPI интерфейсе), собственная ОП, собственный RISC процессор. Вот официальная блок схема этой микросхемы:

Фактически это компьютер в компьютере, причем программы, прошитые внутри его флеш-памяти, выполняются как на собственном встроенном RISC процессоре, так и на центральном процессоре вычислительной установки, во время инициализации системы (расширенный БИОС на периферийных контроллерах). Согласно документации внутри микросхемы находится всего 16Кбайт флеш-памяти, но на внешнем интерфейсе можно разместить дополнительно до 8Мбайт программ и данных. Представляете сколько туда можно "напихать" всего? В связке с программой Computrace LoJack такой сетевой чип может все, что угодно… Узнать содержимое флеш-памяти этого чипа можно только на инструментальном стенде, да и то не факт, что это получится. У меня опять начался приступ шпиономании, но уже не виртуальной, а сетевой. Пристально вглядываюсь в блок-схему чипа, можно сказать сверлю ее взглядом, и наконец, до меня доходит, - TPM Security Core – это же ТРМ модуль!, смотрю в документацию и точно, именно в чипе ВСМ 5752 из этого семейства имеется встроенный ТРМ модуль стандарта 1.2, подключенный к LPC интерфейсу. Наличие ТРМ модуля в Российском защищенном компьютере это нонсенс, законодательно запрещено даже ввозить технику с такими модулями, единственный вариант, чип может присутствовать на плате, но должен быть физически отключен на этапе производства и быть в неработоспособном состоянии. Формально запрет основан на использовании в этих ТРМ модулях криптографических алгоритмов зарубежной разработки. Истинная причина запрета, в том, что ТРМ модули это средство генерации и хранения ключей имеющих в корне цепочки доверия уникальный для каждого чипа ключ (PRIVEK), который является корневым ключом шифрования по RSA алгоритму (его секретной частью). Этот ключ неизвлекаем, его знают только производители чипа, и по идее никто более. Но, все производители крипто-средств в обязательном порядке имеют контакты со спец-службами, думаю не нужно объяснять у кого будут храниться дубликаты этих ключей?. Знание корневого ключа для конкретного ТРМ модуля позволяет расшифровать содержимое памяти ТРМ модуля и кроме того, всегда точно локализовать место конкретной вычислительной установки в сетевом пространстве. Захотелось проверить наличие активности ТРМ модуля на МВК-2, сделать это просто, для этого есть две возможности. В системных ASPI таблицах есть специальный объект, описывающий наличие ТРМ модуля, но это только отметка в памяти. Устройство может присутствовать, а записи в таблицах о его наличии может и не быть, так что этот метод недостаточно надежен и кроме того если его нет в таблицах, ОС его тоже не увидит и соответственно не будет использовать. Второй способ гораздо надежнее, любое устройство взаимодействует с остальными компонентами вычислительной системы через регистры, если эти регистры активны (их можно читать и в них писать информацию) то устройство работоспособно. По идее отключенный в условиях производства ТРМ модуль не должен иметь работоспособных регистров. Проверить это просто, все регистры ТРМ модуля стандарта 1.2 находятся на системной шине в фиксированном адресном пространстве 0FED4_0000h - 0FED4_FFFFh, это не я придумал, так написано в стандарте. Снова включая исследуемый МВК-2 я уже имел под рукой программу для просмотра регистров на системной шине (собственного производства естественно). Ожидаемый результат подтвердился, регистры ТРМ модуля были в рабочем состоянии. Только вот информация в них не соответствовала спецификации. В одном из активных регистров обнаружились Скан-коды клавиатуры… Было похоже, что информация о сканкоде последней нажатой клавиши запоминается в регистрах, предназначенных для работы ТРМ модуля, а это уже напоминало аппаратный кейлоггер. Возможно ли такое, - вполне, поскольку контроллер клавиатуры и ТРМ модуль расположены на одном интерфейсе – LPC и этот интерфейс выполнен по схеме последовательного соединения всех устройств подключенных к нему. Фактически ТРМ модуль был превращен в сниффер, слушающий LPC шину и запоминающий в своих регистрах информацию с клавиатуры. Кейлоггер в МВК-2 это конечно круто, могу ли я ошибаться, - безусловно, поскольку это предварительный результат внешнего исследования. Если бы удалось залезть внутрь этой машинки то можно это либо доказать, либо опровергнуть, в любом случае нужно разбираться, но у меня такой возможности нет… Закономерный вопрос, а может кто уже разбирался и пришел к заключению что все нормально,- работать можно? Сомневаюсь, специалисты которые не в состоянии поменять заставку в БИОС, не знающие про закладку в БИОС программы Computrace LoJack врядли даже знают о ТРМ модулях, не говоря уж о том, чтобы разбираться в их спецификациях. Так что эта непроверенная техника продолжает поступать в Россию под гордым именем "Мобильный Вычислительный Комплекс МВК-2" и несет на своем борту и явную закладку и непроверенный аппаратный кейлоггер. А этими комплексами комплектуются очень важные объекты и изделия, вот один из примеров, скачанный из Интернет:

| Подвижные узлы связи Р-849М1(М) и Р-986М Р-849М1(М) предназначен для обеспечения телефонной радиосвязи на коротких, ультракоротких волнах на стоянке и в движении автомобиля операторам авиационных средств связи. В изделии обеспечивается управление радиостанциями с основного пульта управления на базе мобильной ПЭВМ типа МВК-2, резервного пульта управления и дистанционное управление с выносного пульта, удаленного на расстояние до 200 м. |

P.S. Данная статья "вылеживалась" практически год, но не нужно думать, что автор все это время хранил информацию в тайне, - отнюдь. Те, кому по долгу службы положено знать об этом, были сразу поставлены в известность. Но повторилась история, описанная в первой статье про китайские закладки, хотя руководители отвечающие за тему ИБ в России практически полностью сменились….. Это говорит о незыблемости универсального правила перестановок в Российских бюрократических структурах информационной безопасности – от пересадок в креслах суть не меняется. Другими словами, универсальное правило, описанное Крыловым еще двести лет тому назад, осталось неизменным, как и дороги, как и ……. Короли все равно голые, а мне, хоть я далеко не "мальчик" приходится снова выступать в этой роли, и тыкать пальцем в непотребное. Хоть и сменилось руководство ИБ России, а подход к теме остался неизменным. Реакции на информацию о аппаратных закладках в МВК-2 не было, и эта "паленая" техника до сих пор поступает на защищенные объекты. |